Il principio del Codice semantico – Resource Description Framework

Apre la discussione il capo gruppo Eugenio F. :- “Sul tavolo troverete dei fogli scritti a penna che riportano, in alto sul frontespizio delle pagine il titolo: RDF.

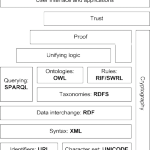

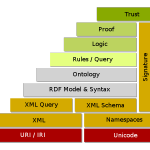

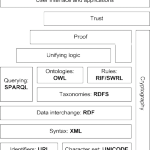

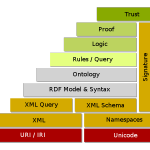

Come avrete capito la dicitura, RDF sta per (Resource Description Framework), ed è riferita ad una utilità per l’inter scambio dei Metadati che permettono l’interoperabilità di applicazioni su Internet e quindi, questo si collega, a tutto ciò che già sapete su un’altra cosa importante che si aggiunge al quadro investigativo che si sta presentando davanti a voi e cioè, che tutte le code di attesa dei Pacchetti sui Nodi di suddivisione della Rete per l’interscambio delle informazioni, iniziano ad avere una codifica certa dei componenti dei pacchetti per la loro ricomposizione e controllo d’integrità anche per il Codice semantico mediante RDF per Sintassi, Modelli e Schemi“.

–Un Pacchetto di dati, viaggia secondo un protocollo di Rete ed è composto da un’intestazione, un contenuto e una chiusura. Ciò permette di verificare se all’arrivo il Pacchetto è integro. Perchè durante il percorso il pacchetto può essere scomposto e poi ricomposto a destinazione per cui deve essere capace di ricontrollare l’integrità dell’informazione riportata, in modo esatto.–

Valutiamo ora questi importanti aspetti delle telecomunicazioni in Codice semantico.

Schemi, Modelli e Sintassi. Sono molto importanti e definiscono le ragioni per cui tutti noi, oggi, ci siamo ritovati qui riuniti.

Proprio questi tre Valori, definiscono i principi della condivisione dei Vocabolari nel linguaggio in Codice semantico, dove, al suo interno, sono custoditi dei Metadati costituiti in tre ordini principali e considerati anche come Data Model.

Restiamo però focalizzati sulla base dei risultati restituiti alla ricerca nella barra degli indirizzi per comprendere meglio, come si dividono o si associano, i risultati della ricerca in questa barra.

Per il momento, la barra della ricerca degli indirizzi, associa ad una ricerca un motore di ricerca che restituisce alla risposta un Nome a Dominio e quindi ad un IP che lo collega al sito web inerente e che da quell’informazione ricercata.

In futuro, con il lavoro di tutta la comunità, questo non sarà più necessario perchè, con il Codice sematico, sarà tutta la “coscienza” di Internet che darà la risposta esatta a tutto ciò che state cercando.

Restiamo però, per il momento, concentrati solo sulla prima pagina della relazione e precisamente sui punti: 1, 2 e 3.

La risoluzione di un paradosso crea un’equivalenza nel risultato, per cui il risultato della soluzione è l’unica cosa che conta e, questo, è sempre un assioma nel Codice semantico.

Il capo gruppo, Eugenio F. chiede al gruppo di lavoro:- ” Uno + uno fa’ due. E’ esatto?”. “Sì!” Rispode il gruppo di lavoro. E ancora Eugenio, risponde al gruppo:- “No, non è esatto! Nel Codice semantico, è errato, oltre ogni dire!…

Uno + uno, sono sempre disuguali e rimarranno sempre due unità separate e diseguali.”

Per cui, questo paradosso, esprime bene le ragioni dell’algoritmo risolutivo ed il senso di tutto ciò che stiamo facendo qui oggi, tutti insieme, cercando di ampliare il significato delle parole Universal Resource Identifier o URI.

Dove la parola in inglese Universal, deve essere intesa in italiano come un tecnicismo di “dovunque, ma all’interno del Sistema“.

La parola in inglese Resource, deve essere intesa in italiano come un tecnicismo di “qualunque cosa che abbia un’utilità per il Sistema”.

E la parola in inglese Identifier deve essere intesa in italiano come un tecnicismo di “rintracciabile univocamente dal Sistema”.

Quindi il concetto che viene espresso in italiano è, “risorsa rintracciabile dovunque su Internet“.

Un URI può definire qualunque cosa e, qualunque cosa, quindi, può dire qualunque altra cosa su ogni altra cosa.

Gli schemi anagrammatici per i modelli dei dati, vengono stabiliti secondo dei Principi e questi, sono tutti considerati come delle risorse per Internet per cui, queste, sono descritte mediante un linguaggio RDF che necessariamente deve essere enunciato in un URI, e, come tale, deve per forza essere una risorsa disponibile.

Gli schemi anagrammatici per i modelli dei dati, vengono stabiliti secondo dei Principi e questi, sono tutti considerati come delle risorse per Internet per cui, queste, sono descritte mediante un linguaggio RDF che necessariamente deve essere enunciato in un URI, e, come tale, deve per forza essere una risorsa disponibile.

Dunque, continuiamo a dedurre che se questa è accessibile in Rete, per forza, questa, deve possedere delle proprietà e dei valori che la rendono utilizzabile… “Sì, ma come?” Richiede il gruppo.

“Andiamo a scoprirlo, adesso!” Risponde Eugenio.

La prototipazione e lo statement di un’informazione in RDF è verbalizzato in un Soggetto che come abbiamo appena detto, questo è sempre considerato, dal sistema, come una Risorsa.

Dunque, il suo Predicato è uguale alla sua risorsa, meno l’Oggetto della sua richiesta, anche se quest’Oggetto ha comunque un Valore e quindi l’URI.

Gli URI, del resto, per loro stessa natura, devono sempre puntare ad un’altra Risorsa per definirla ed ecco come inizia la necessità della ricerca dell’Oggetto senza incontrare, per il momento, un punto di riferimento, in cui la ricerca possa ritrovare la definizione della sua stessa domanda.

Quindi, come identificare l’Oggetto della ricerca.

La stessa verrà definita da un insieme di altre risorse.

Come poterle trovare? Con L’RDF Data Model che ancora non fornisce le Prorietà per definirle, né definisce le relazioni tra le Proprietà e la Risorsa perchè questo lo farà in seguito un’altro importante blocco del codice che è quello dell’RDF Schema, mentre per l’RDF Container, risulterà particolarmente importante capire come viene costruita l’interazione tra le varie librerie che andremo a scoprire dopo, nel foglio sucessivo, al punto RDF Content.

L’RDF, come si è visto, ha una necessità di definire bene le risorse, quanto a queste, sono più di un tipo e lo sono a loro volta perché devono essere associate a più Proprietà per volta.

Si continua, all’interno di queste, a dividere e a schematizzare per identificare tre tipologie di contenitori o Container Bag, che non sono altro che un elenco preordinato di Risorse e Costanti, a cui vengono applicate delle Proprietà a Valori Multipli.

Il Container Sequence, continua quindi a definire l’ordine in cui viene a rivelarsi il significato interpretabile dall’uomo e re-interpretabile dalla macchina e poi, per ultimo, ma non ultimo, il Container Alternative, che di fatto è un elenco di risorse che definiranno le alternative singole delle Proprietà.

Tutto questo e altro ancora è la rappresentazione fisica del modello RDF nel Codice semantico al punto Modelli RDF.

Si potrebbe rappresentare tutto ciò come un grappolo d’uva, in cui ogni suo acino è attaccato al raspo e dove tutti gli acini sono i Nodi di una linea che si compone o si scompone, in una sua sottorete dove al suo interno scorrono le Risposte che danno vita, agniuna ad un suo sottotralcio e che, in questi, si ridefiniscono la Risposta stessa, in base al il modo in cui questa, scorre all’interno della stessa sua linfa e che così facendo, costituisce il modo in cui la stessa è fatta.

La plasmabilità del tralcio dunque, ridefinisce, tramite le Proprietà a lui assegnate, la Modalità con cui, nel risultato, troveremo la risposta, se bianca o nera. Indipendentemente dalla tipologia della Vite stessa.

Continueremo nel prossimo articolo a scrivere sul Grafo RDF e la descrizione univoca della Risorsa con le sue Proprietà.