SEARCH ENGINE OPTIMIZATION

Questa attività, eseguita dagli sviluppatori Prosdo.com è inclusa nella realizzazione di ogni sito web aziendale di una certa rilevanza, ma si può anche richiederla a parte per ottimizzare i siti web già esistenti o includerla in una più completa attività di restyling del sito web.

Le chiacchiere stanno a zero

Le chiacchiere stanno a zero

Si fa sempre un gran parlare delle attività SEO, ma ci si dimentica di dire che queste attività sono un risultato variabile e difficilmente raggiungibile in modo stabile, per cui – a parte ciò che riguarda il proprio nome a dominio – tutto il resto deve essere mantenuto in concorrenza con tutti gli altri siti web che vogliono avere maggiore visibilità della vostra e cercano di scalare continuamente le prime pagine di Google.

Questo motore di ricerca detiene da sempre il primato delle visibilità su Internet lasciando agli altri concorrenti: pochi, sporadici, primati che non offuscano però minimamente la forza e la visibilità del colosso di Mountain View in California.

Il suo algoritmo è molto complesso e – come vedremo dopo – per superarlo bisogna conoscerlo bene. Noi, siamo tra i pochi che siamo riusciti a farlo, conquistando molte delle più ambite posizioni nel settore delle tecnologie informatiche, riuscendo a mantenere le posizioni nel tempo in modo stabile, mediante una buona impostazione dell’architettura del sito web ed una robusta scrittura dei codici utilizzati nel realizzarle, tanto da avvalerci del titolo di SEO Guru.

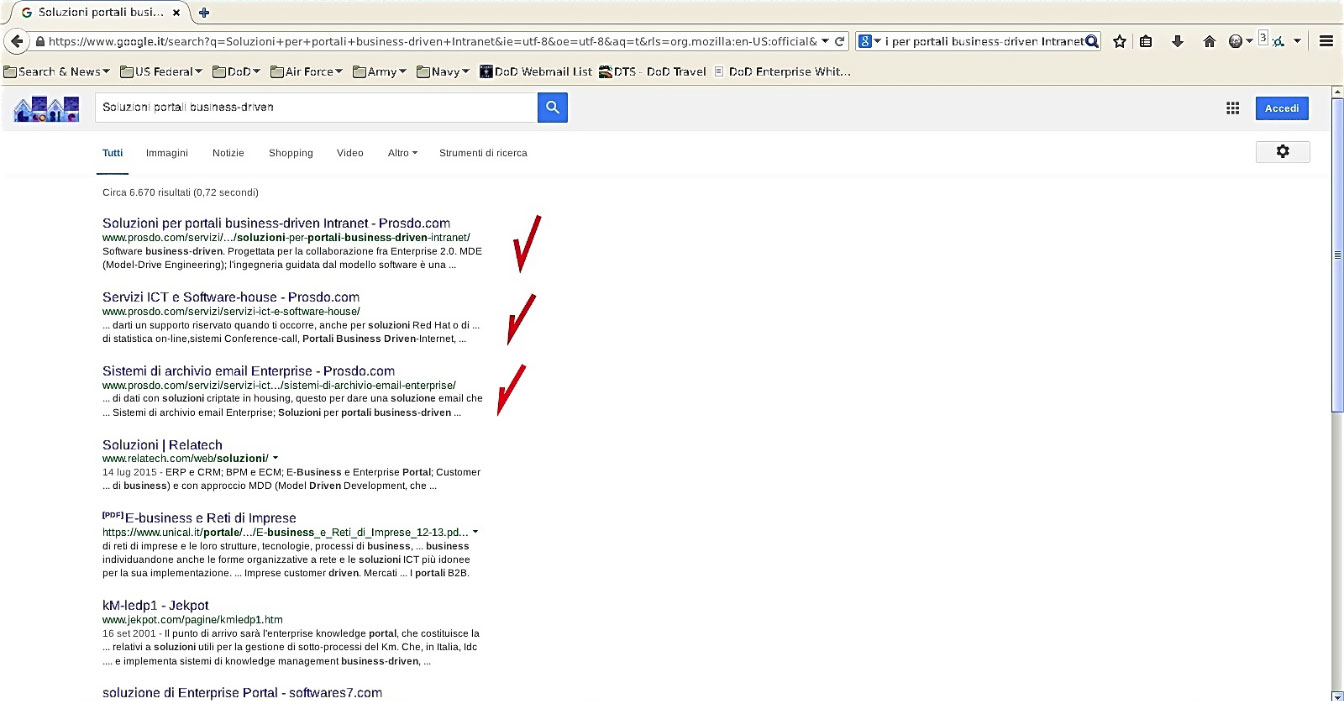

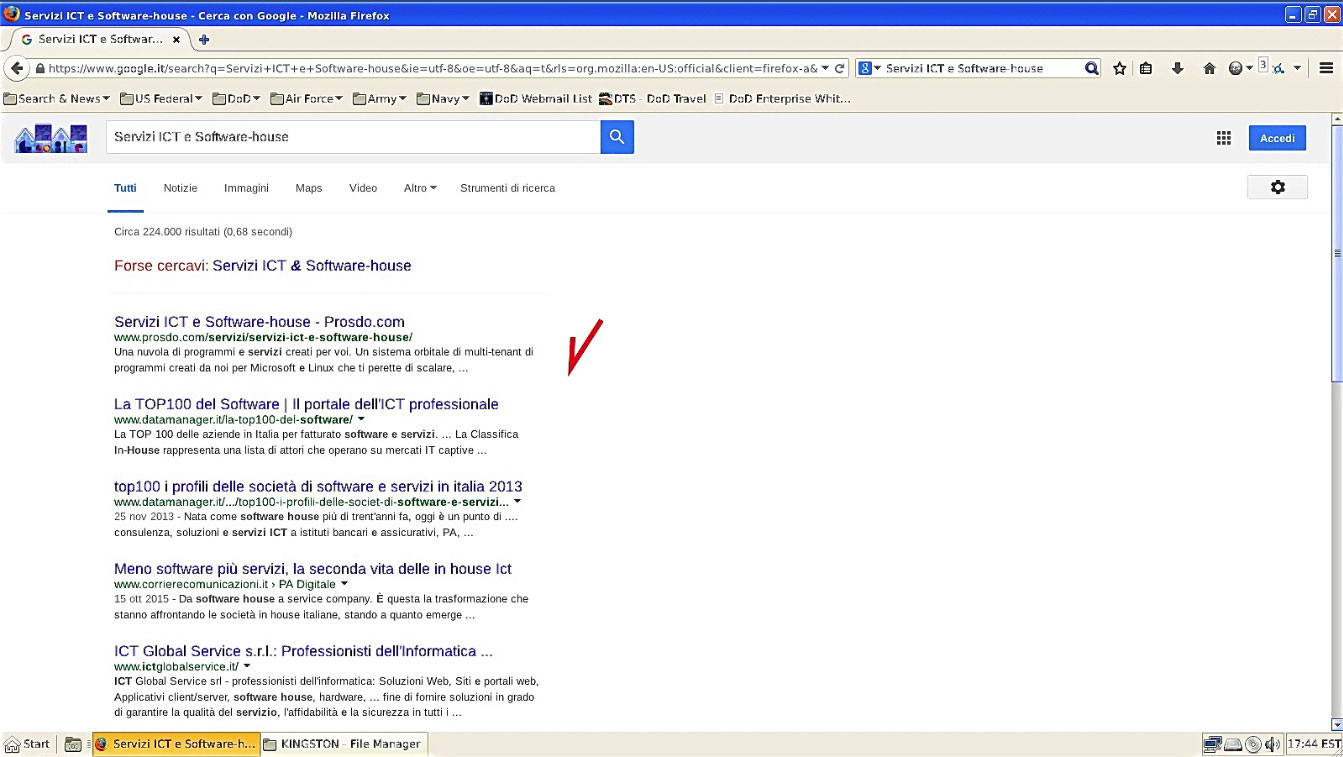

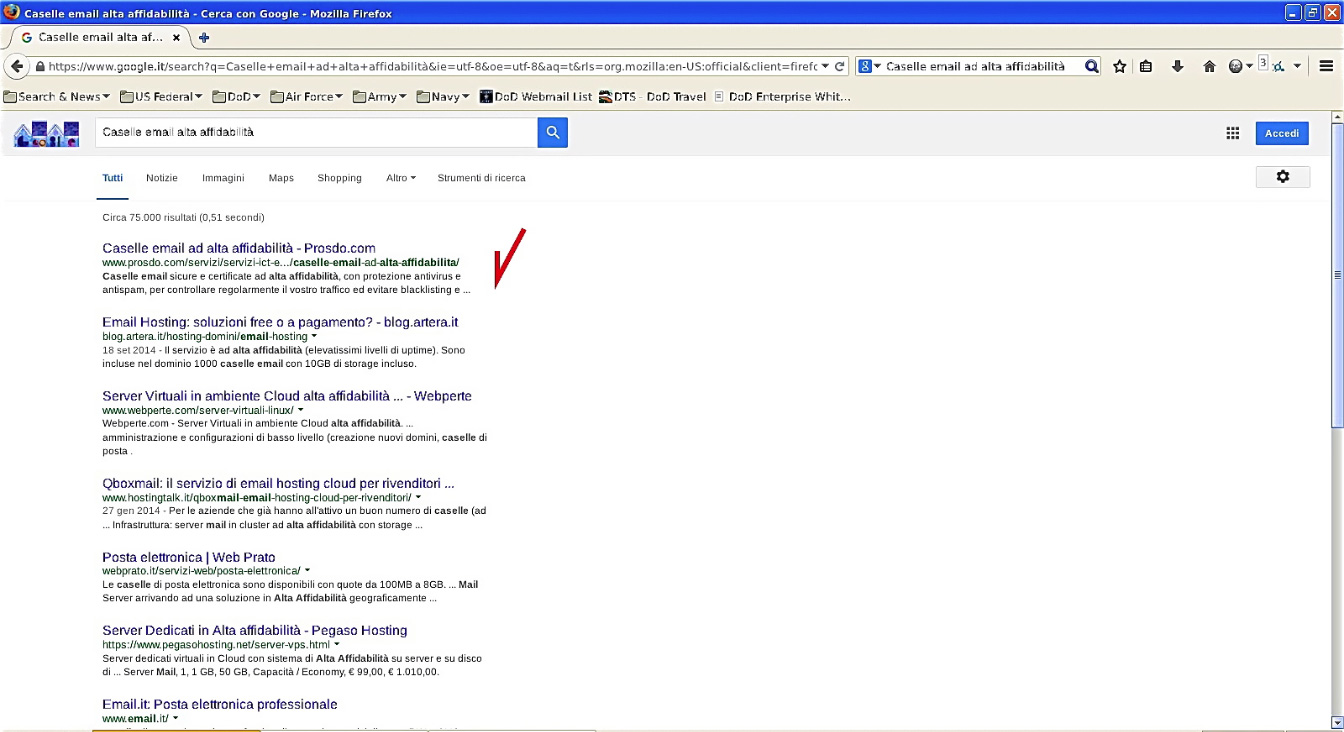

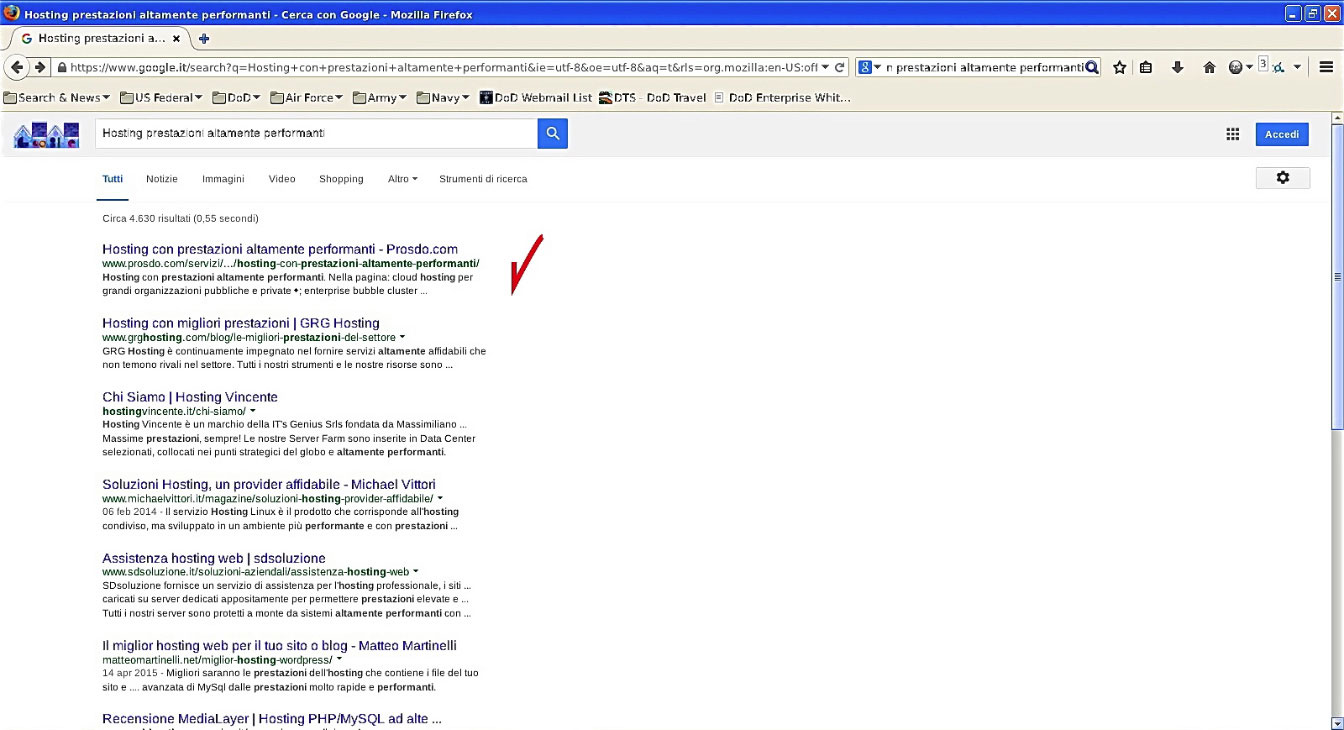

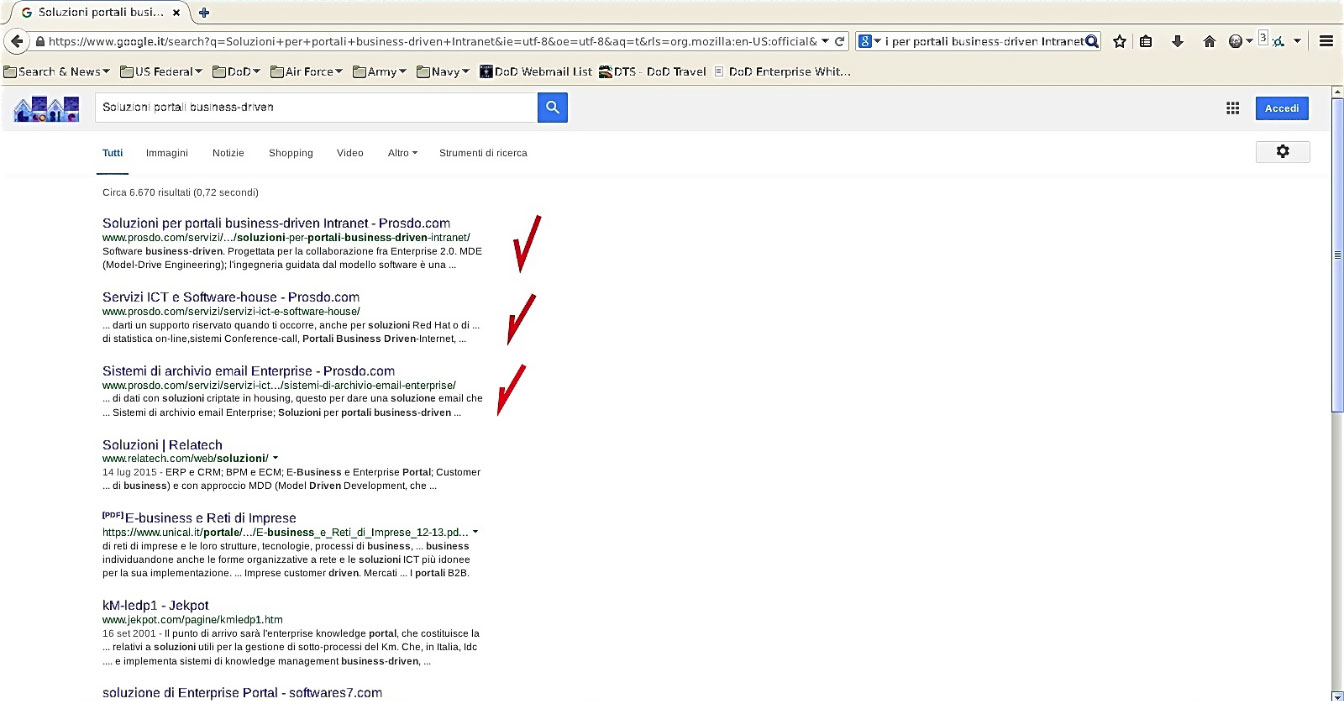

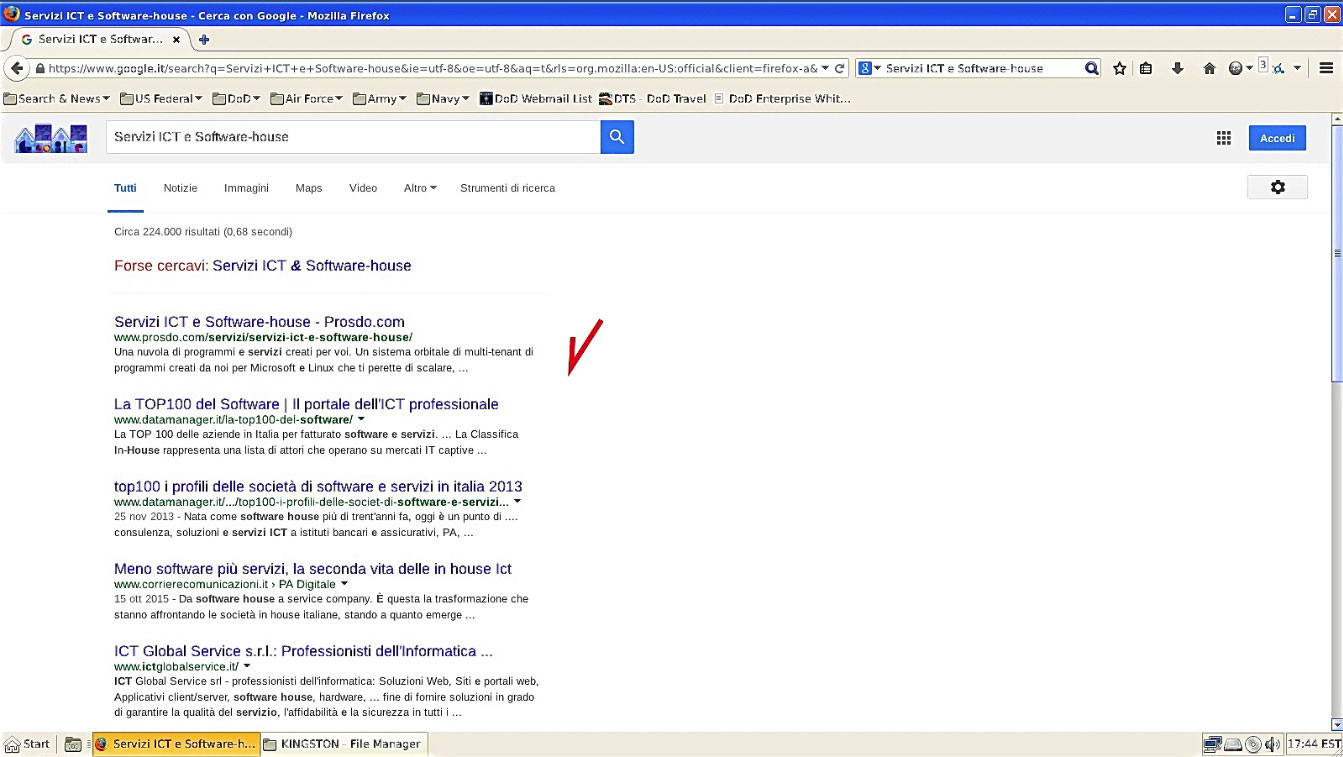

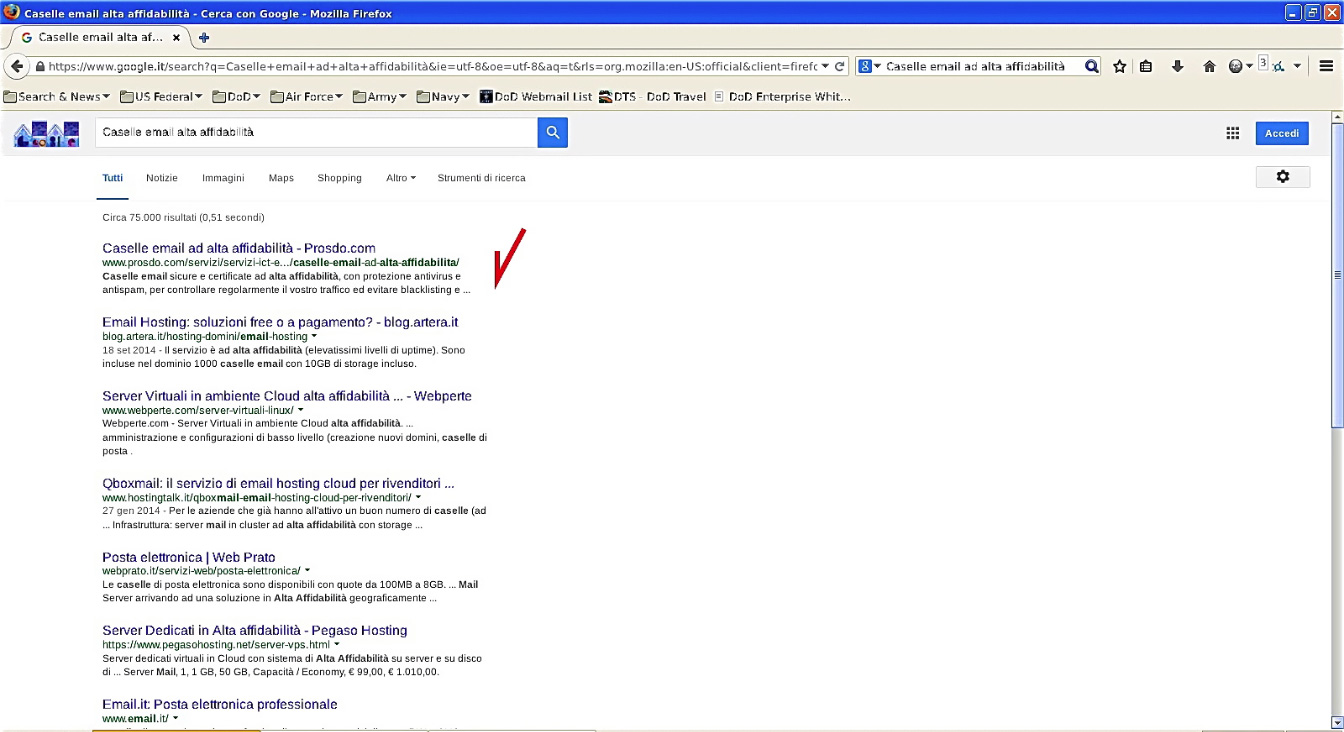

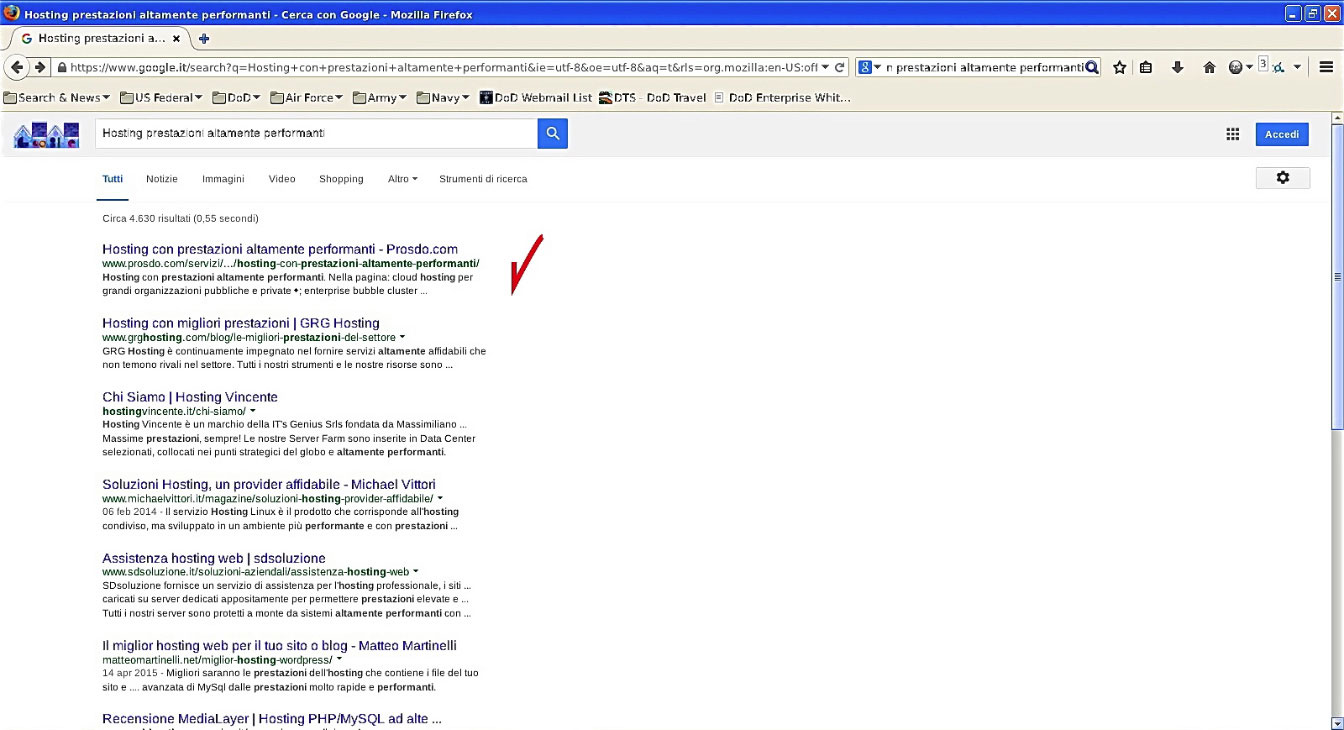

Ecco qui dei alcuni dei risultati ottenuti

Posizionamento: “Soluzioni portali business-driven”

Posizionamento: “Servizi ICT e software-house”

Posizionamento: “Caselle email alta affidabilità”

Posizionamento: “hosting altamente performante”

Oggi siamo talmente abili nelle attività SEO che vogliamo svelarvi, attraverso il nostro percorso, il risultato di ciò che abbiamo imparato.

Seguiteci nella tana del lupo…

Cosa disse il lupo a Cappuccetto Rosso?

La presunzione di potere affermare ai quattro venti che si ha l’abilità di poter portare un sito web al primo posto sul più grande motore di ricerca del mondo, ha portato molti ingenui a credere che questo risultato si possa ottenere soltanto garantendolo a parole sui siti web che Google mette ben in evidenza nei risultati delle sue prime pagine, restituite alla ricerca degli utenti che leggono delle informazioni che ruotano intorno alla parola SEO, e che imparano ciò che credono sia vero, ma la vera conoscenza che si cela dietro il risultato, sta nel capire il modo giusto per controllarlo una volta ottenuto, perché la visibilità sperata non si trasformi nella forza d’acquisizione d’informazioni utili ad un’altro vostro sleale concorrente.

Vi racconto una storia, ma fate attenzione perché è realmente accaduta.

È la mia.

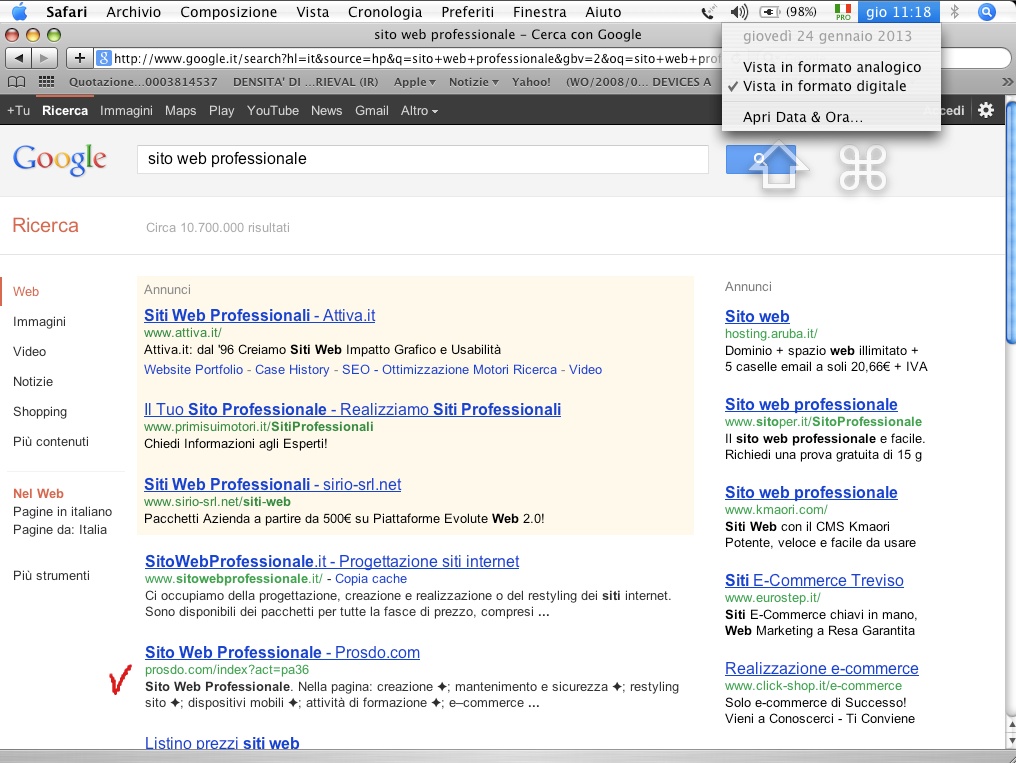

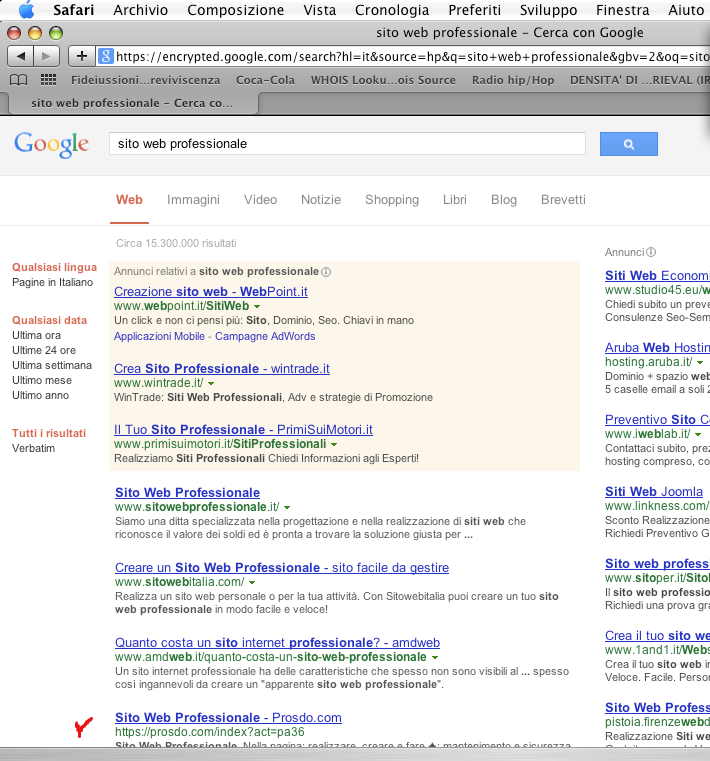

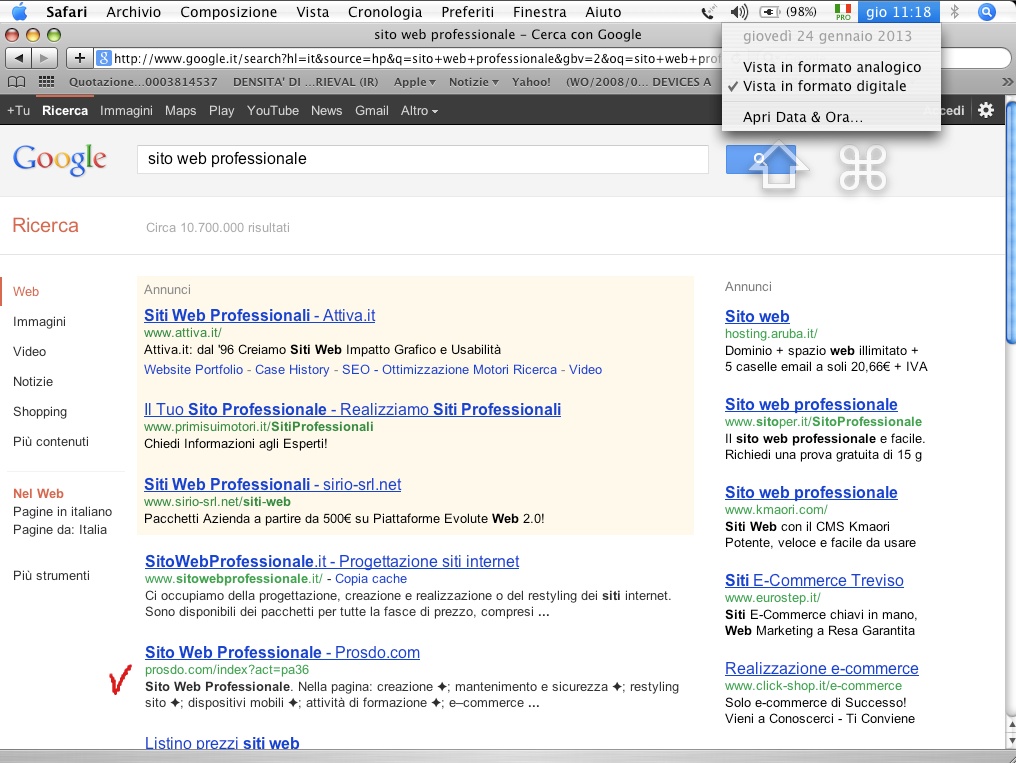

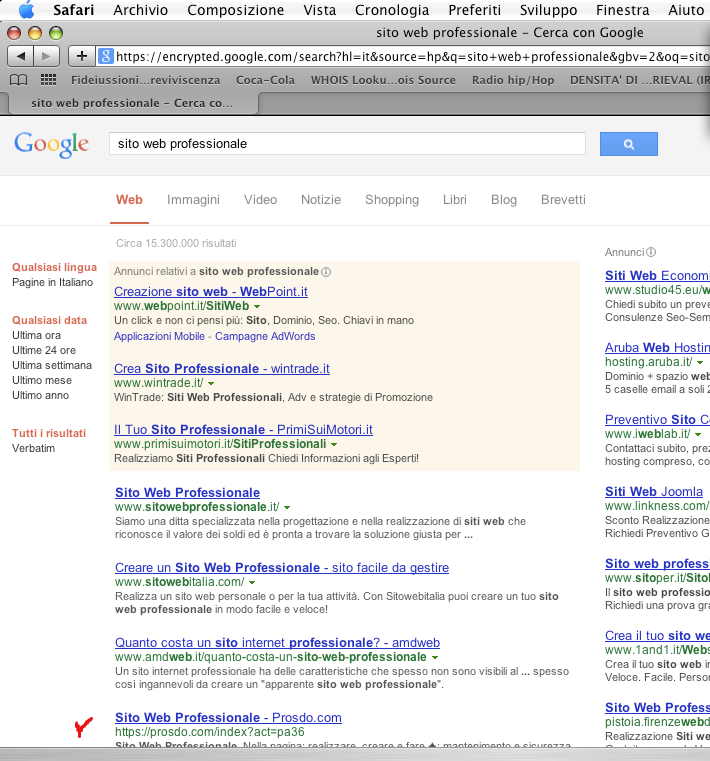

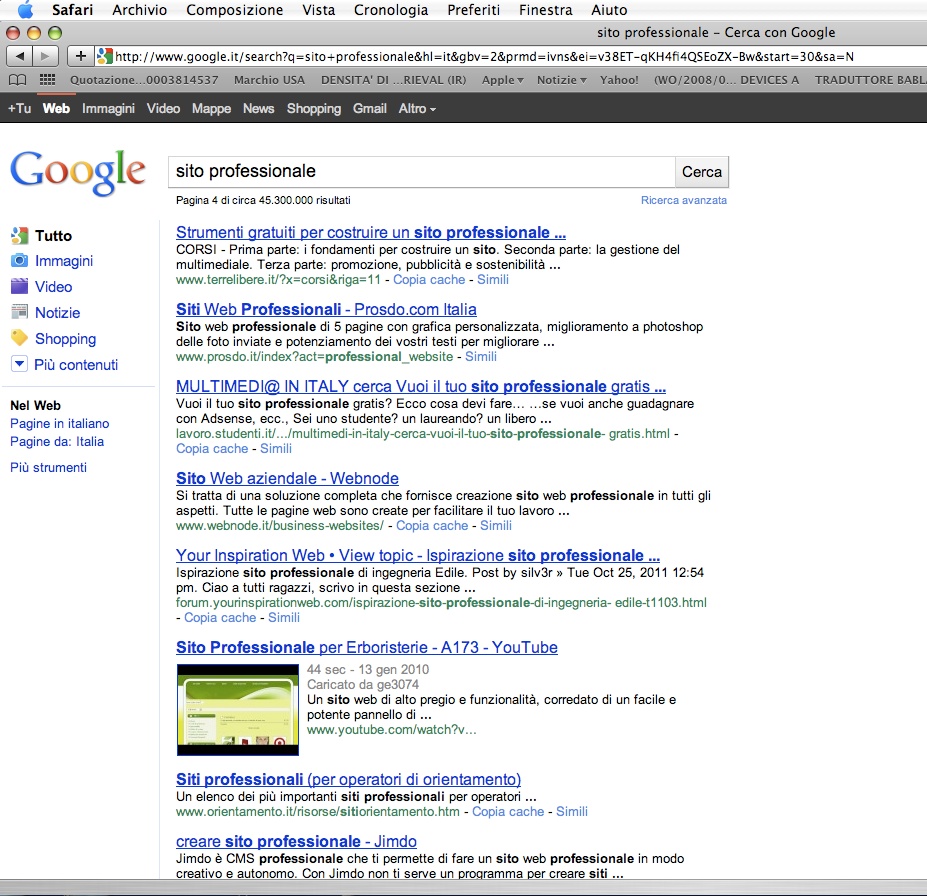

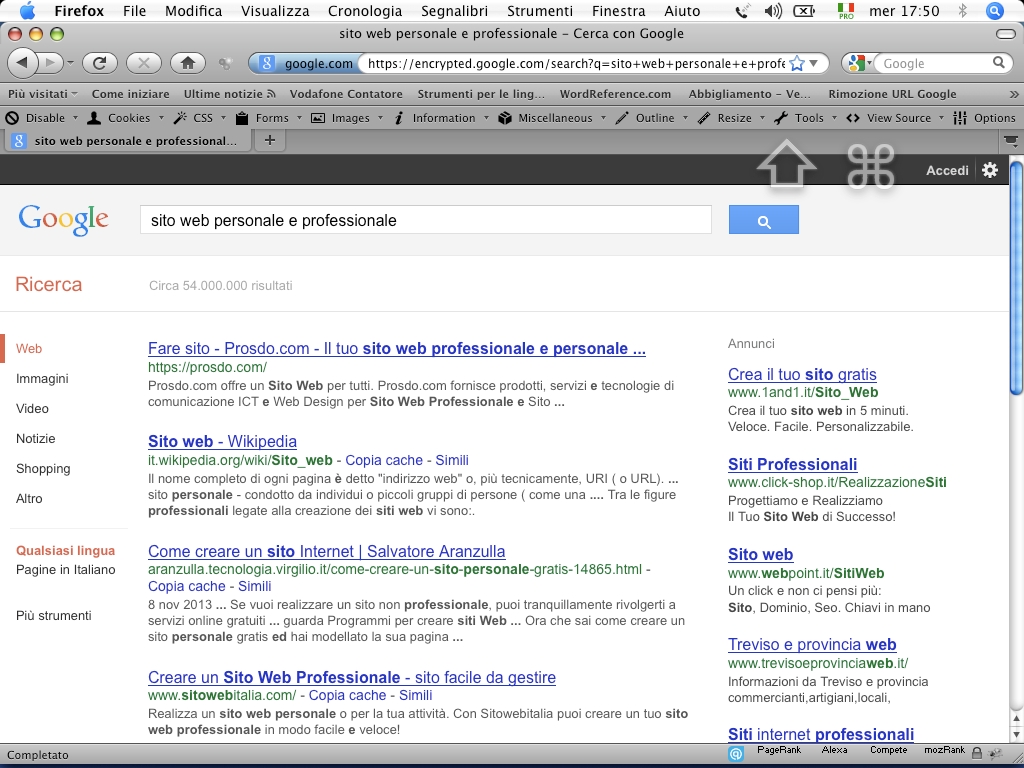

L’insieme di questa combinazione di parole “sito web professionale“, prima che arrivassi in cima alla classifica delle posizioni non paganti della prima pagina di Google, era praticamente coperta da molti inserzionisti che spendevano i loro soldi per avere il massimo della visibilità rispetto ai restanti che si contendevano i pochi spazi rimasti.

La competizione era al vertice della difficoltà perché la partita dei “non paganti” si giocava esclusivamente tra noi professionisti del settore.

Eppure eccola là, campeggiare in alto, dopo soli due giorni dalla sua pubblicazione nel nostro sito. Praticamente in prima posizione non pagante, se teniamo in considerazione che la prima posizione la possedeva per diritto chi aveva acquistato il nome a dominio composto dalle stesse parole immesse tra il www e il .it di: www.sitowebprofessionale.it.

Una tecnica SEO per assicurasi la prima posizione per diritto aquisito.

Documento del risultato ottenuto:

Posizionamento: “sito web professionale”

Il segreto del successo

Dovete sapere che prima di questo strepitoso risultato, avevo passato molte ore insonni a creare uno schema architettonico della pagina HTML5, e lo avevo scritto con un’armonia di parole tenute insieme da un forte legame semantico con un’adiacenza stretta dei nomi di corollario e una pertinenza molto elevata delle parole che ruotavano intorno al concetto “sito web professionale”.

Tutto questo, ero sicuro, mi avrebbe portato ad ottenere l’ambita prima pagina di Google in un settore molto competitivo come quello della promozione dei siti web.

Devo confessarvi che per raggiungerla, avevo anche studiato attentamente l’algoritmo gugoliano nei brevetti depositati alla WIPO.

Avevo saputo di questa cosa in occasione di un mio deposito di brevetto relativo al sistema di creazione e gestione di siti web internazionali.

Il professionista, mi aveva spiegato che tutti i brevetti sono disponibili pubblicamente, ma che la difficoltà stava nel trovarli perché – di solito – i depositanti, differenziano i loro depositi in modo tale da rendere difficile la comprensione del progetto globale che avrebbe potuto interessare un loro eventuale concorrente.

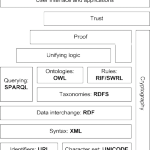

Quindi, dopo molte ricerche, avevo compreso che le varie estensione dell’algoritmo che componevano il progetto globale, creavano un gigantesco sistema cibernetico che sembrava reagire come un vero e proprio organismo vivente.

Un organismo reattivo dunque e, come tale – in parte – sembrava possedere una volontà indipendente anche dai suoi stessi creatori.

Insomma, tutto quel programma era stato costruito dai suoi ideatori per soddisfare, proteggere e potenziare la sua stessa vita e quindi i profitti degli investitori.

La sua crescita era affidata alla pubblicità ed ai soldi che quest’ultima riusciva ad incanalare in modo automatico mettendo in una posizione di risalto tutti coloro che spendevano per avere la visibilità desiderata. Di quella linfa vitale lui si nutriva e questa, gli era portata dai suoi stessi inserzionisti che spingevano e spingono – nel suo enorme “stomaco” – milioni e milioni di dollari ogni giorno, che vengono incassati automaticamente da tutte le parti del mondo.

A quel punto capii, che tutto ciò, doveva essere un bel problema per Google e che per sopravvivere a tutto questo, doveva avere sempre una maggiore attenzione da parte degli utenti a cui doveva far credere mediante professionisti consenzienti del settore che la prima posizione fosse una posizione ambita e che questa – di conseguenza – rappresentasse una promessa di guadagno e di vendita per chi riuscisse a raggiungerla.

A mano a mano che approfondivo questi aspetti più nascosti del sistema, tutto diveniva più chiaro e nitido.

Il sistema di algoritmi svolgeva una funzione sbalorditiva di autopreservazione e, per questo, tutti coloro che volevano conquistare la vetta attraverso i suoi “segreti” senza pagare, diventavano soggetti da indebolire o da utilizzare come strumenti di profitto, ma sempre ben circoscritti dal suo controllo.

Così è (se vi pare)

Ora che vi ho svelato tutto questo penserete che le attività SEO sono inutili e che Google è un tiranno. No! Google è un elemento fondamentale per lo sviluppo di Internet e lui non fa altro che fare bene quello che i sistemi informatici Nex Gen dovrebbero fare. Autopreservarsi da coloro che cercano di utilizzare le loro funzioni in modo creativo. Del resto, questo è proprio quello che fa un ottimizzatore SEO. Un professionista – serio – che cerca di dare maggiore visibilità ai siti web dei clienti in cambio di un compenso.

A questo punto si potrebbe affermare come Pirandello: Così è (se vi pare), ma diversamente bisognerebbe pagare la pubblicità per avere maggiore visibilità sui motori di ricerca e mi sembra che anche questo sia giusto. Se non fosse che: Google e gli altri, devono la loro fortuna a tutti gli utenti di Internet. E, dovendo lui stesso avere per il momento una valenza pubblica, questo è quanto gli spetta! Ma se tanto mi da tanto. Perché ho così poco?!

La risposta è semplice: – Perché non hai ancora ottimizzato il tuo sito con la Prosdo.com®!

In realtà l’ottimizzazione SEO è utile: prima, dopo e durante la pubblicazione di un sito web e non farla vuol dire non avere quella visibilità che serve per aumentare il proprio business. Per cui, per avere ancora maggiori possibilità di ampliare il bacino di acquisizione di potenziali clienti, bisognerebbe avere un Blog collegato al sito.

Ma, per la spiegazione di questo fatto, vi rimando a quest’altra rivelazione che sto per farvi.

Continua…

Torniamo quindi alla nostra storia…

Quel giorno, dopo la creazione di questa benedetta pagina “sito web professionale“, su Google la stessa dopo qualche mese, risultava indebolita.

L’algoritmo gugoliano, aveva iniziato ad associare a questa mia posizione tutto ciò che trovava di più scadente nei suoi database e così, dopo un’altro mese, la mia posizione iniziò a scendere, lasciando sempre più spazio a chi scriveva contenuti irrilevanti o addirittura ridicoli rispetto ai miei.

L’algoritmo gugoliano, aveva iniziato ad associare a questa mia posizione tutto ciò che trovava di più scadente nei suoi database e così, dopo un’altro mese, la mia posizione iniziò a scendere, lasciando sempre più spazio a chi scriveva contenuti irrilevanti o addirittura ridicoli rispetto ai miei.

Mi chiedevo il perché, se dappertutto viene menzionato che i contenuti per Google sono importanti.

Forse ci sono due pesi e due misure.

Oppure il sistema operativo tende ad eliminare gli elementi migliori a scapito di elementi controllabili e di scarso valore formativo.

Come dire:-Al contadino non far sapere come buono il cacio con le pere-.

Da pensatore libero ed altruista quale sono, non riuscivo ad accettare il fatto che una macchina riuscisse a vincere un abile giocatore di scacchi.

Così iniziò un lunga partita tra me, Google e tutti gli altri concorrenti, fino a quando, mi stancai e decisi di dare un taglio a tutto questo.

Dovevo creare qualcosa di talmente compatto e solido che doveva sbaragliare ogni concorrenza e per questo doveva essere legato indissolubilmente alle leggi che governano la stessa permanenza di Internet. Per cui dovevo riscrivere un codice racchiuso in una architettura informatica d’avanguardia, ma antica quanto i protocolli Web Service.

Il santo Graal della pubblicazione HTML.

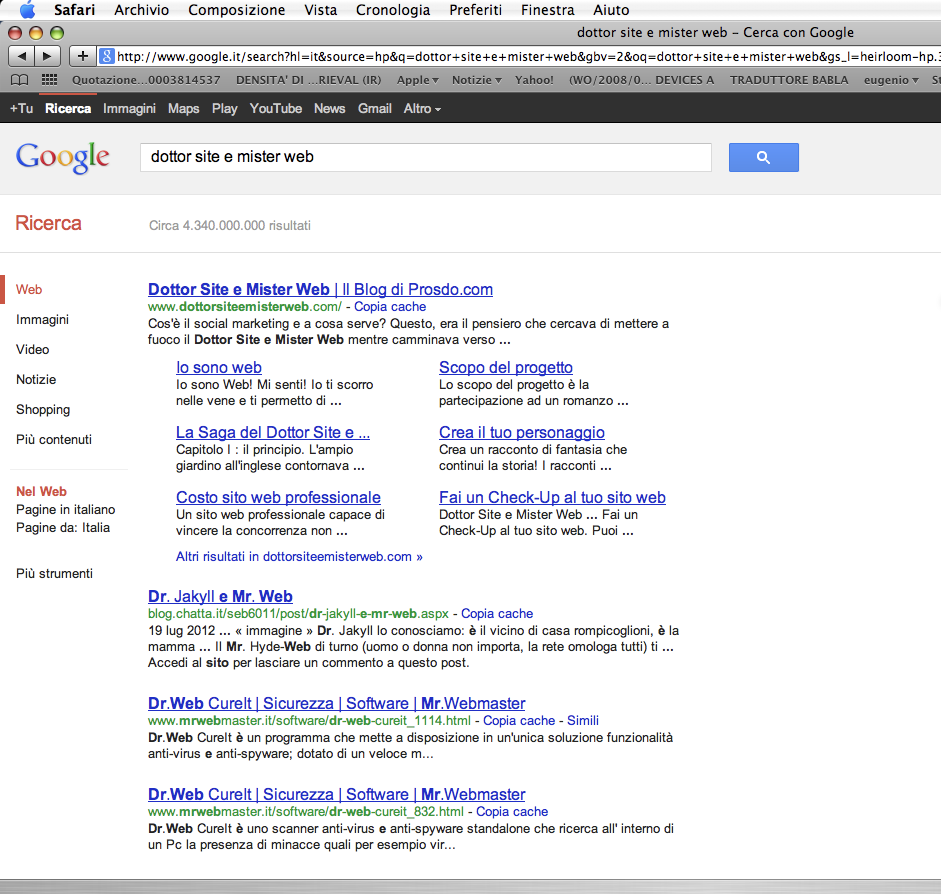

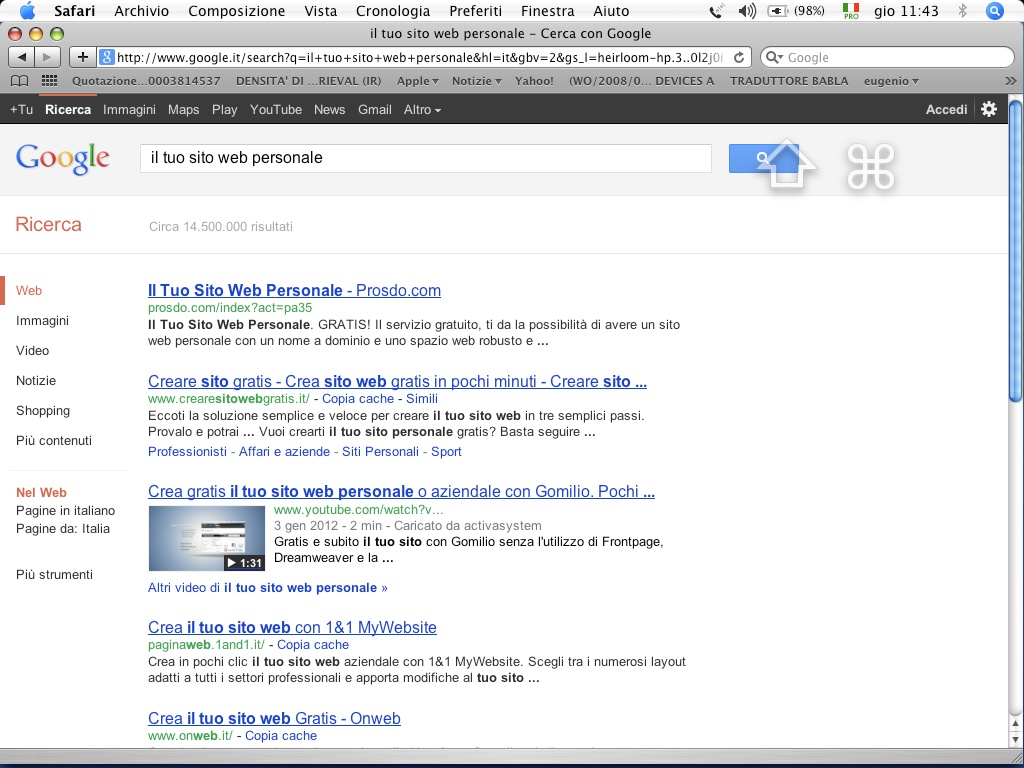

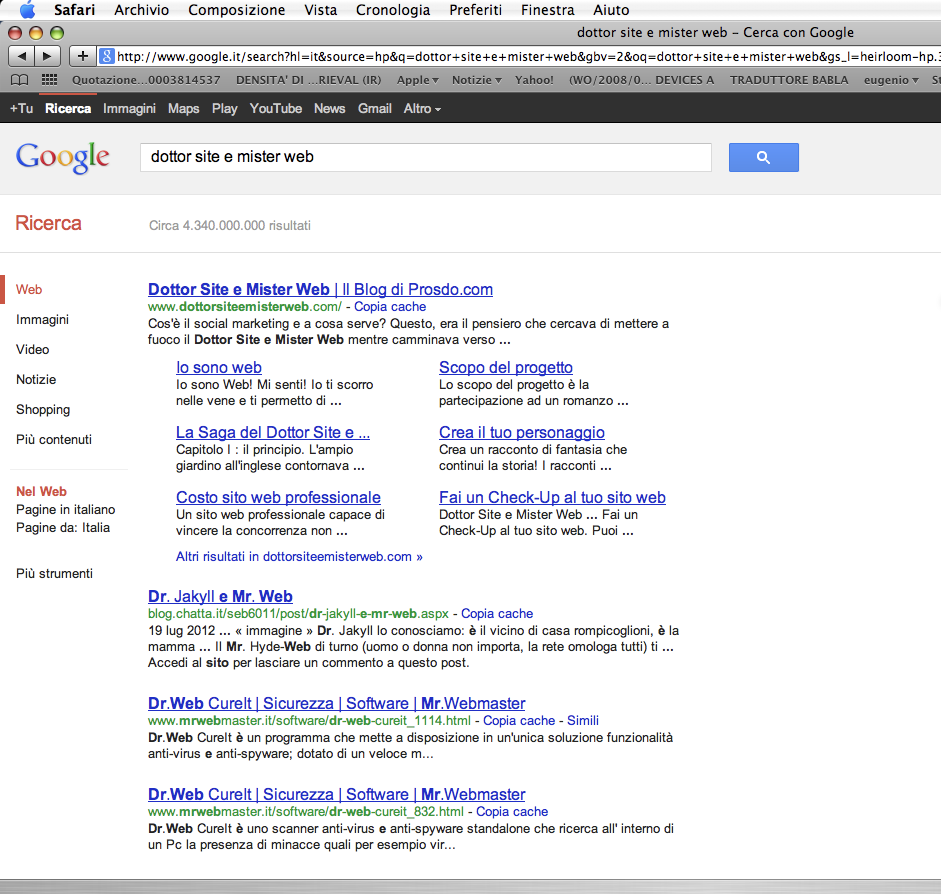

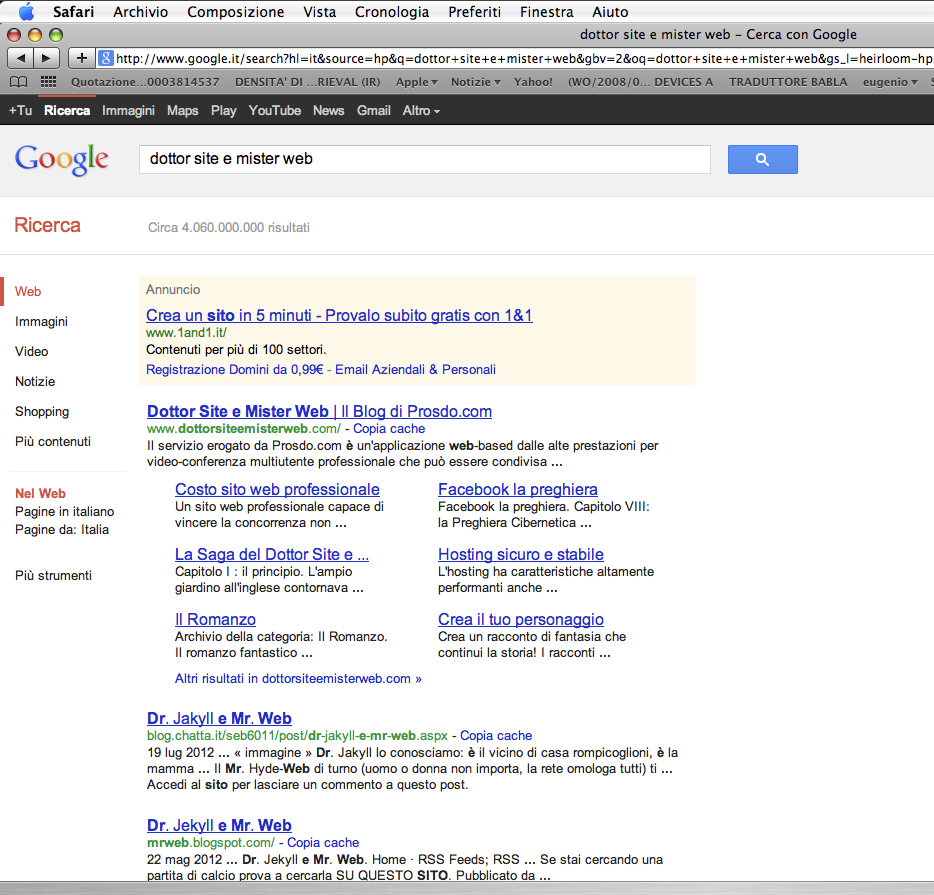

Mi ci vollero sei mesi di durissimo lavoro, ma alla fine creai il Blog: “Dottor Site e Mister Web“.

Il Blog era potentissimo. Capace di scalzare qualunque posizione nello stesso giorno della pubblicazione dell’articolo e, superava in tutto e per tutto, la concorrenza più alta in assoluto nella storia di Internet.

Il Blog era potentissimo. Capace di scalzare qualunque posizione nello stesso giorno della pubblicazione dell’articolo e, superava in tutto e per tutto, la concorrenza più alta in assoluto nella storia di Internet.

Nemmeno Facebook raggiungeva in prima posizione, queste concorrenze.

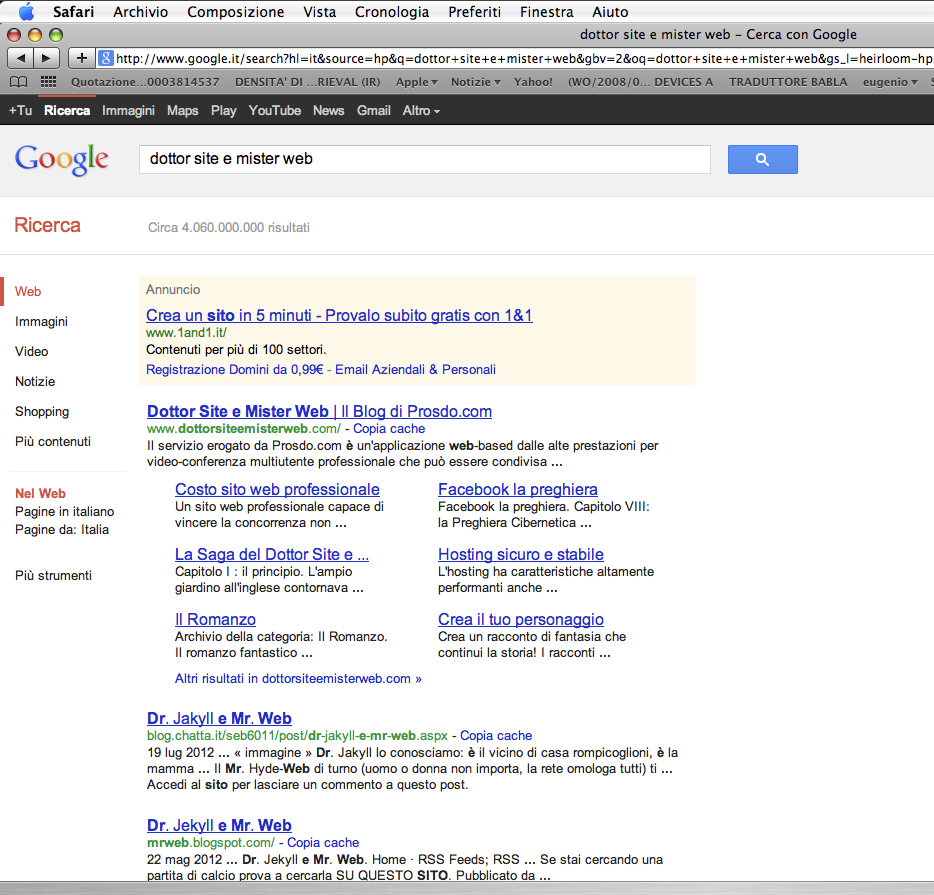

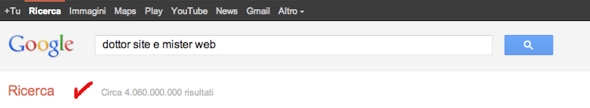

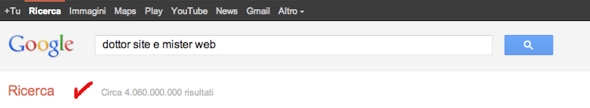

Tanto per farvi capire. Primo su quattro miliardi e trecento quaranta milioni di concorrenze, scalzate via in un istante dopo l’arrivo del Dottore. Un record!

Non credete?

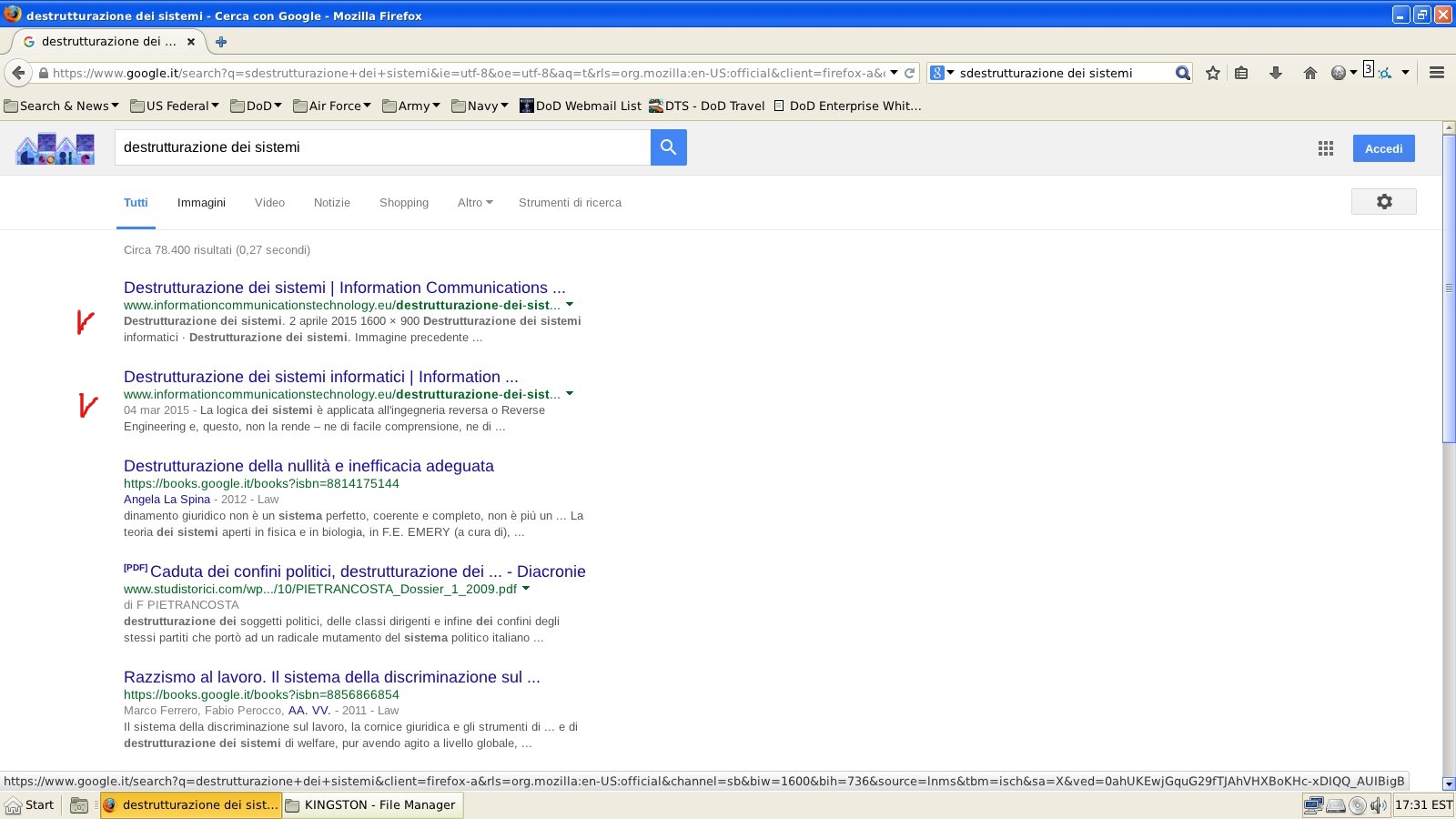

Bisogna dire che qui Google si “arrabbiò” molto e iniziò a fare una forte scrematura dei risultati pertinenti alle parole che componevano il mio nome a dominio “www.dottorsiteemisterweb.com” in tutti i suoi database, ma anche così la concorrenza nei risultati rimaneva ancora altissima.

Sopra i quattro miliardi di risultati superati e vinti.

Tenete presente che di solito in una ricerca su parole che riscuotono un certo interesse da parte degli utenti, le concorrenze possono aggirarsi intorno ai 40 milioni di risultati pertinenti. Ma qui signori. Beh! Qui signori, siamo ben al di sopra dei 4 Miliardi.

Vi rendete conto!

Ed io, vincevo ancora sull’algoritmo gugoliano.

Una posizione predominante

Dovete sapere che: più il sito web ottiene una posizione di predominanza sui concorrenti in gioco sulle parole chiave scelte, evidenziate nei risultati delle concorrenze riportate da Google in alto sul contatore (Ricerca) e più questo sito potenzia la visibilità delle pagine che ospiterà dopo il risultato ottenuto.

Il sito web in questo modo dimostra con la posizione predominante di essere in lizza per una migliore indicizzazione su Google. E questo è molto importante. Il perché lo vedremo dopo questa breve spiegazione tecnica dell’algoritmo …

Il sito web in questo modo dimostra con la posizione predominante di essere in lizza per una migliore indicizzazione su Google. E questo è molto importante. Il perché lo vedremo dopo questa breve spiegazione tecnica dell’algoritmo …

– Mattone tecnico che vi consiglio di saltare…

Il numero dei risultati è variabile dall’algoritmo e sta a dimostrare la forza di visibilità in Google calcolata nella frazione di tempo più vicina all’istante in cui si risolve nell’elaboratore di calcolo del suo database, la risposta al problema in ragione di una risorsa condivisa nelle variabili collegate alle parole inserite nel cercatore dall’utente che attende la restituzione del migliore risultato adiacente alle probabili soluzioni proposte dal motore di ricerca.

Per i profani non è molto semplice come avvenga tutto ciò, ma per un programmatore è la base della programmazione concorrente IPC (Inter Process Communication) nell’applicazione delle risorse condivise.

– Fine del mattone…

Ora viene il bello

Quindi la forza di un ottimizzatore SEO sta nell’architettura del suo codice che si riflette anche nella possibilità di ottenere buoni risultati per i suoi clienti, avendo conquistato, nei database di Google una sorta di autorevolezza ottenuta grazie ai tanti buoni risultati raggiunti in precedenza.

Per questo, la scelta, dell’architettura del codice è importantissima per il cliente, in quanto definisce una sorta di firma digitale dell’ottimizzatore SEO che dovrà ricostruire il sito web con le giuste soluzioni, se queste sono inappuntabili dal punto di vista della retrocessione nelle Serp di Google.

Più avanti capirete come.

Torniamo a noi.

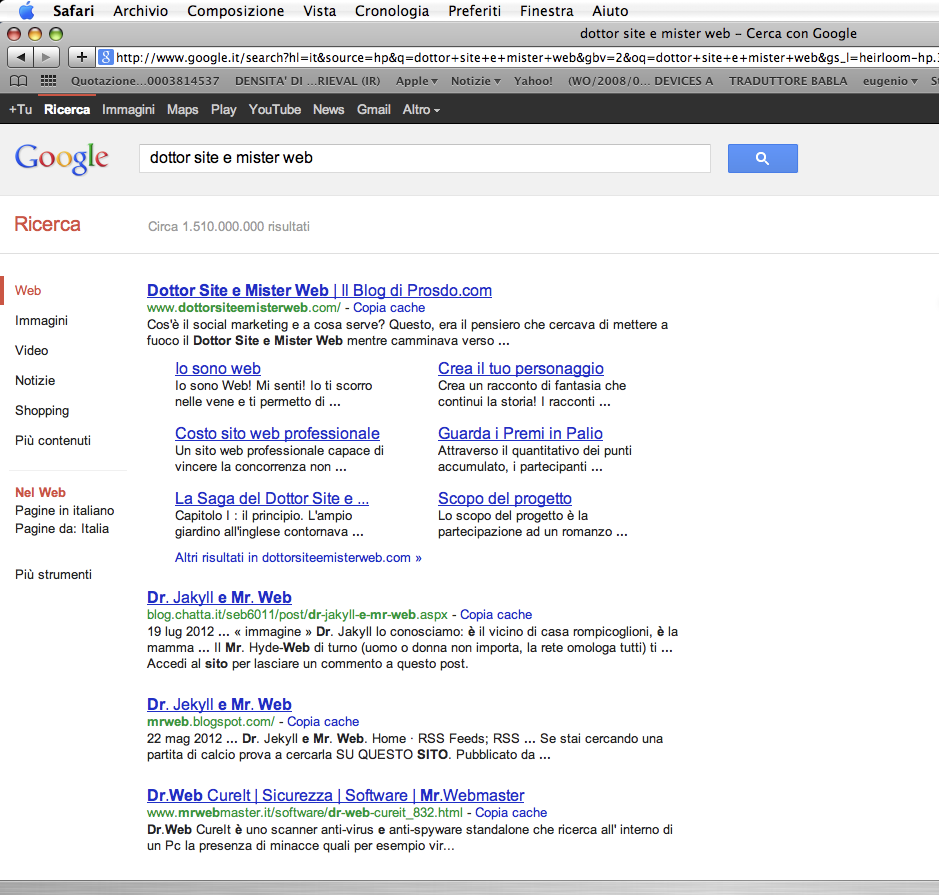

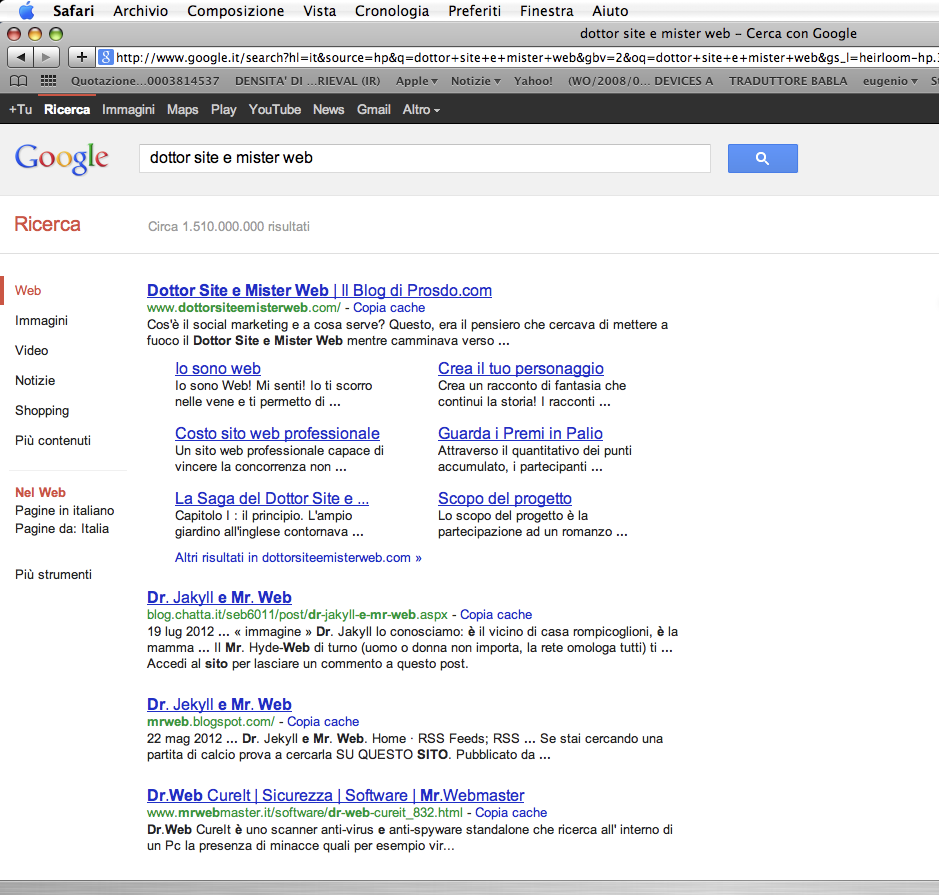

Dunque, dopo i fantastici risultati raggiunti, anche Google iniziò a giocare pesante e, per indebolire maggiormente la forza del Blog mise come discriminante la “e” che sta nel mezzo del nome a dominio, riuscendo ad intaccare la mia smisurata forza solo un pochino, ma restavo sempre primo su un Miliardo e 500 Milioni di concorrenze.

Gli articoli avevano tutti una visibilità immediata nelle posizioni di rilievo, di Google, Bing e Yahoo! Sempre.

Gli articoli avevano tutti una visibilità immediata nelle posizioni di rilievo, di Google, Bing e Yahoo! Sempre.

Una dimostrazione di forza inqualificabile di smisurata potenza della magia della mia SEO.

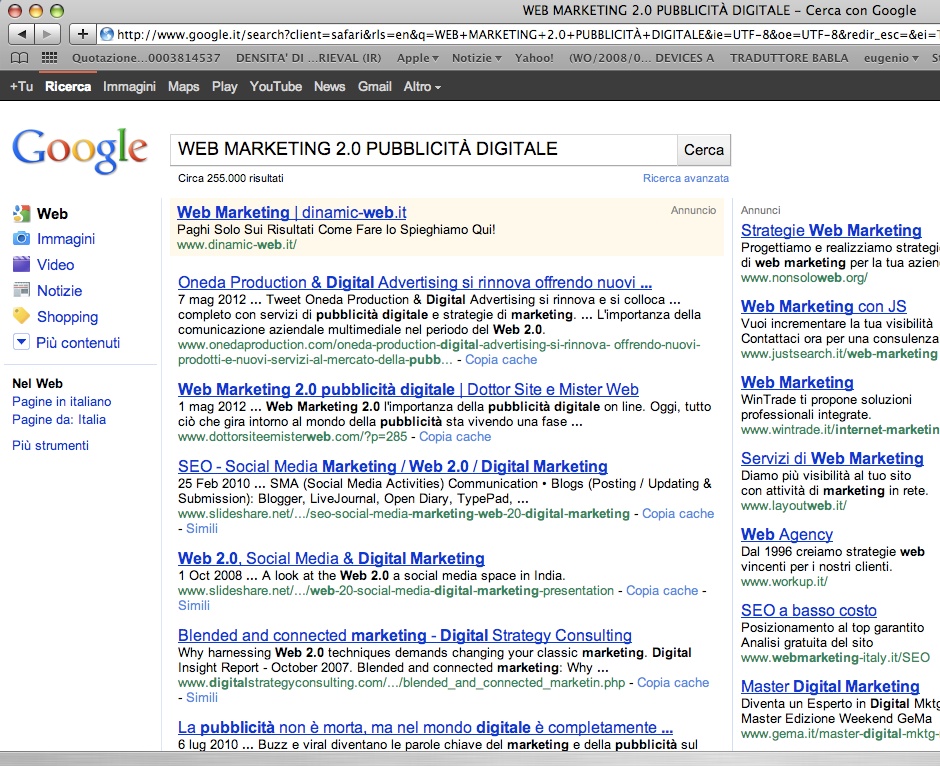

Vediamo alcune dimostrazioni:

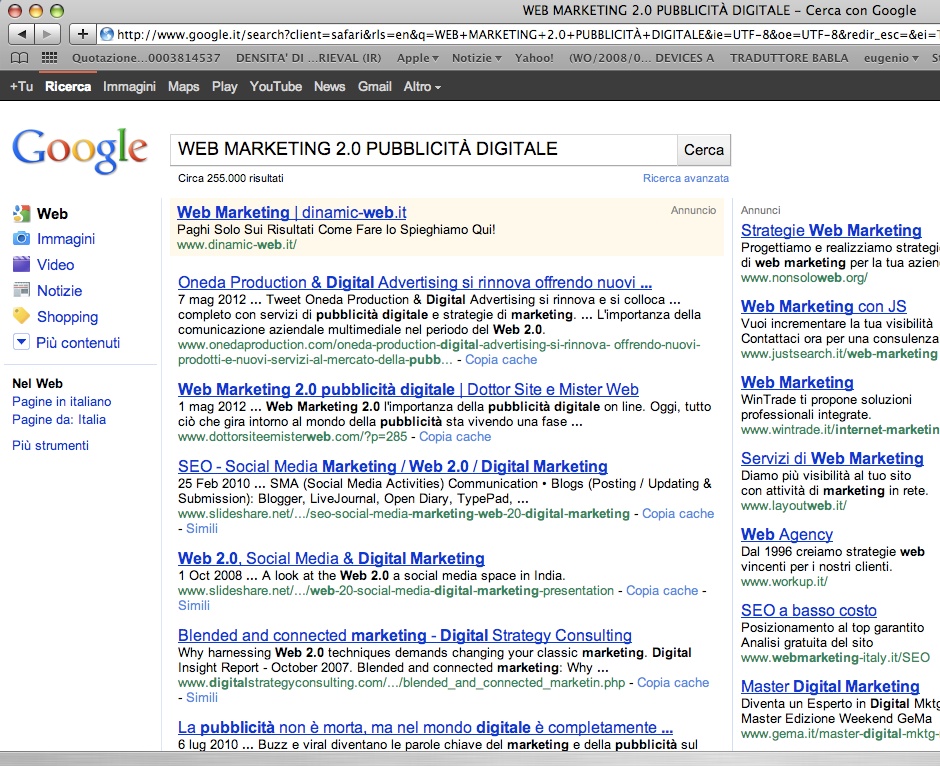

– Dalla grande quantità di inserzioni, si capisce subito l’alto valore dato dagli utenti a queste parole chiave. È importante notare come la nostra posizione, superi di ben due risultati il sito di SlideShare, uno dei social network più importanti nel mondo.

– Ma continuiamo la dimostrazione della forza della nostra SEO, con la prova di tutto quello che qui, andiamo ad affermare.

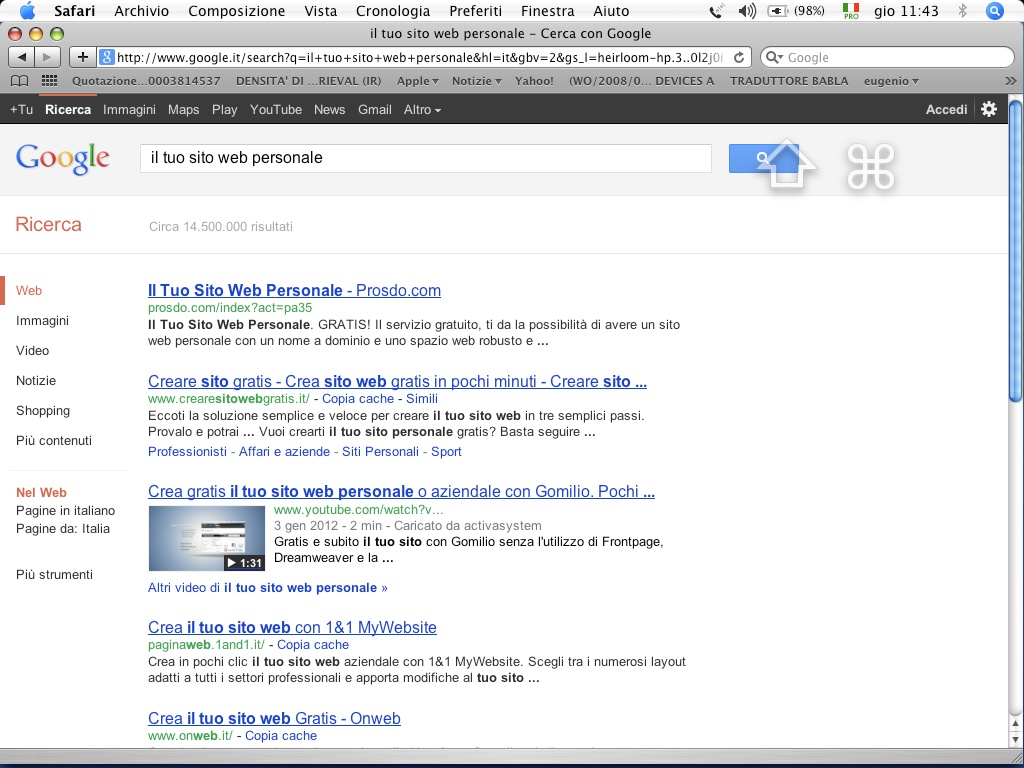

– La prima posizione assoluta del nostro Blog rispetto ad una pagina importante dello stesso sito ufficiale di Google come quella “Contatti” e quella sulla sicurezza della ricerca, raggiungendo un risultato straordinario rispetto allo stesso motore di ricerca.

A quel punto avevo deciso che per me era sufficiente.

A quel punto avevo deciso che per me era sufficiente.

I miei articoli riscuotevano un notevole successo e restavano sempre in prima pagina anche per più di un anno, portandomi un notevole riscontro di pubblico, risparmiando moltissimo denaro sulla spesa pubblicitaria.

Qui altri risultati ottenuti anche con il sito Prosdo.com:

Nasce il blog dell’Information Communications Technology

Ottenuti molti altri fantastici risultati, decisi d’interrompere la Star-up del “Dottor Site e Mister Web” a favore di un Blog più ufficiale ed istituzionale, che rispecchiasse maggiormente l’interesse nella sicurezza informatica e nell’ingegneria dei sistemi infrastrutturali di rete quanto nei linguaggi applicati e così nasce questo blog, molto più serio, quasi didattico, ma che permette approfondimenti interessanti che non si trovano facilmente in Rete.

Questo blog ottiene gli stessi importanti risultati come potrete verificare voi stessi qui sotto. Altri li potrete trovare riportati sotto ad ogni articolo.

Come avrete constato la potenza di questo Blog è ancora smisurata quanto la precedente, tanto da superare ancora lo stesso Google nei risultati messi in evidenza nella pagina.

Considerazioni

La Start-up del Dottor Site era nata proprio per vincere una partita a scacchi, uno contro tutti e, per dimostrare a me stesso che potevo essere il migliore.

Oggi penso che l’utilizzo di questa tecnica pubblicitaria sia importante quanto il social marketing o la SEM. Di cui si è scritto molto nella pagina successiva dedicata alla attività SEM nell’ambito dell’e-Commerce.

Devo dire, per onestà intellettuale che: utilizzando le mie tecniche sono riuscito a crearmi un spazio virtuale su Internet importante e, devo aggiungere, che con l’aiuto involontario di Google sono riuscito a realizzare una buona promozione pubblicitaria per i miei servizi e, grazie a molto tempo dedicato allo studio ed alla scrittura dei codici posso dimostrare a me stesso che posso arrivare dove voglio, semplicemente scrivendo un’articolo che parli di quell’argomento sul Blog, Information Communications Technology.eu, attirando intorno a me le attenzioni di un vasto pubblico di utenti che cercano le parole, legate al quell’argomento; aumentando notevolmente i miei riscontri anche grazie a Google ed a altri motori di ricerca, senza dover pagare nessun dazio, dove invece, molti altri pagano per una promessa di vendita.

Avrete orami capito che in questo modo, in breve tempo, il motore di ricerca si garantisce molti altri introiti, utilizzando l’associazione dei molti attori in campo che compongono lo scenario del web, dove rispetto alle concorrenze, ci sono pochi posti a sedere e dove solo pochi hanno il biglietto riservato non pagante.

Come si può avere quel posto a favore?

Arrivò il cacciatore che disse…

In realtà il risultato di ottimizzazione SEO, oltre a quello già detto, si ottiene anche attraverso una continua attenta pratica di controllo e verifica quasi quotidiana di tutti quei fattori che incidono sul risultato e che sono stati prima pensati, poi individuati a tavolino con una strategia di marketing digitale appropriata per il prodotto in vendita.

Segue la scrittura di un robusto codice ed infine una buona ottimizzazione SEO continua della posizione. Dapprima verificata quasi quotidianamente e poi mensilmente, affinché i buoni risultati raggiunti non vengano rovinati da pericolosissime pratiche irregolari di Black Hat SEO che vogliono la vostra posizione e che, in quel caso, deve essere protetta da un’esperta conoscenza delle buone pratiche di contro-attacco informatico. Noi forniamo sicurezza, difesa e contro-attacco informatico volto a distruggere pesantemente tutte le cyber-infrastrutture del nemico. Se ti occorre questo servizio leggi di più su sicurezza informatica.

La capacità di mantenere la posizione è la vera sfida, ed esserne sempre all’altezza è comunque costoso in tempo e denaro, ma permette di risparmiare sulla spesa globale con qualche significativo risultato.

Il lato della medaglia

Bisogna anche accettare il fatto che i motori di ricerca cercano di non egemonizzare i loro risultati perché devono dare spazio a chi spende denari in pubblicità digitale.

Notate quanto, per le grandi aziende appaia vantaggioso utilizzare ed investire sempre anche in attività SEO e questo vi farà capire quanto questo sia vantaggioso arrivare tra le prime pagine di Google.

Impariamo da Microsoft, che pur possedendo un motore di ricerca come Bing, spenda ingenti somme di denaro in SEO e pubblicità su Google per apparire su tutti i risultati pertinenti al suo core business, e questo la dice lunga sulla potenza comunicativa di Google.

Ma la possibilità di apparire con le proprie forze senza spendere è possibile, se legata allo studio ed alle best praticles che i grandi motori di ricerca indicano nei loro spazi formatavi.

Quindi, sia che voi decidiate di investire nel codice e pagare un ottimizzatore SEO o che voi decidiate di investire in SEM. Un tributo al gigante di Mountain View va pagato ed ora anche Bing sta iniziando timidamente a riscontrare qualche piccolo successo da parte degli inserzionisti che però dimostrano di preferire ancora di più YouTube.

Ci sta nella spesa

Vediamo come si possa affrontare questa spesa nel miglior modo possibile senza buttare i soldi nel cestino.

In primo luogo bisogna capire la discriminante dell’algoritmo di Google che porta i siti in prima pagina e questo fa parte del nostro core business…

Contattaci ti spiegheremo tutto a voce… E’ il nostro mestiere.